AWS DNS Firewall

Route 53 Resolver DNS 방화벽을 사용하면 VPC 에 대한 아웃바운드 DNS 트래픽을 필터링하고 제어할 수 있습니다.

규칙을 허용하거나 차단할 도메인 이름 목록을 지정하고 차단하는 DNS 쿼리에 대한 응답을 사용자 지정할 수 있습니다.

DNS Firewall 시작하기

1. 규칙 그룹 생성

2. 규칙 그룹 추가 > 이름 입력 > 설명(선택 사항) 입력 > Next

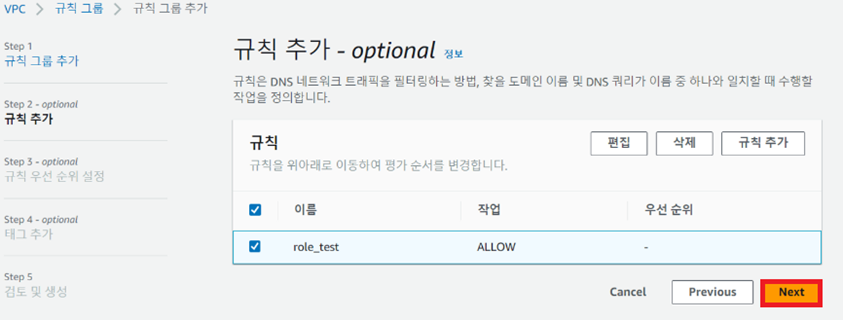

3. 규칙 추가

4. 규칙추가 > 규칙 세부 정보 > 이름 입력 > 설명(선택 사항) 입력

5. 도메인 목록

5.1 자체 도메인 목록 추가

-> AWS 에서 관리 하지 않는 개인/회사 도메인을 의미

자체 도메인 목록 추가 > 새 도메인 목록 생성 > 도메인 목록 이름 > 한줄에 하나씩 도메인 입력

5.2 AWS 관리형 도메인 목록 추가

-> AWS 관리하는 도메인을 의미

AWS 관리형 도메인 목록 추가 > 도메인 목록 선택

옵션 설명

- AWSManagedDomainsMalwareDomainList : 멜웨어 전송, 맬웨어 호스팅 또는 멜웨어 배포와 관련된 도메인

- AWSManagedDomainsBotnetCommandandControl : 스팸 맬웨어에 감염된 컴퓨터의 네트워크 제어와 관련된 도메인

- AWS ManagedDomainsAggregateThreaList : 맬웨어, 랜섬웨어, 봇넷, 스파이웨어, DNS 터널링을 비롯한 여러 DNS 위협 카테고리와 연결된 도메인은 여러 유형의 위협을 차단하는데 도움이 됨

- AWSManagedDomainsAmazonGuardDutyThreatList : 아마존과 관련된 도메인 GuardDuty DNS보안 조사 결과의 도메인

6. Action 선택

옵션 설명

- Allow : 통과하도록 허용

- Alert : 통과하도록 허용한 다음 Route 53 Resolver 로그에 쿼리 알림을 기록

- Block : 의도한 대상으로 이동하지 못하도록 차단하고, 쿼리에 대한 차단 작업을 Route 53 Resolver 로그에 기록

6.1 Action > Block 선택 시

옵션 설명

- NODATA : 쿼리가 성공했지만 응답을 사용할 수 없음을 나타냄

- NXDOMAIN : 쿼리의 도메인 이름이 존재하지 않음을 나타냄

- OVERRIDE : 응답에서 사용자 지정을 재정의함

7. 규칙 추가 완료 > Next

8. 규칙 우선 순위 설정 > Next

9. 태그 추가 > Next

10. 검토 > Create rule group

VPC 연결

- Resolver는 DNS 방화벽을 통해 VPC의 아웃바운드 DNS 쿼리를 라우팅 하고, DNS 방화벽은 연결된 규칙 그룹을 사용하여 쿼리를 필터링 함

1. 생성한 규칙 그룹 선택

2. VPC 연결

3. VPC 선택 > 연결

4. 연결 완료 확인